L’installation est tout à fait classique, il faudra juste préciser si l’ordinateur est personnel ou professionnel.

L’installation est tout à fait classique, il faudra juste préciser si l’ordinateur est personnel ou professionnel.

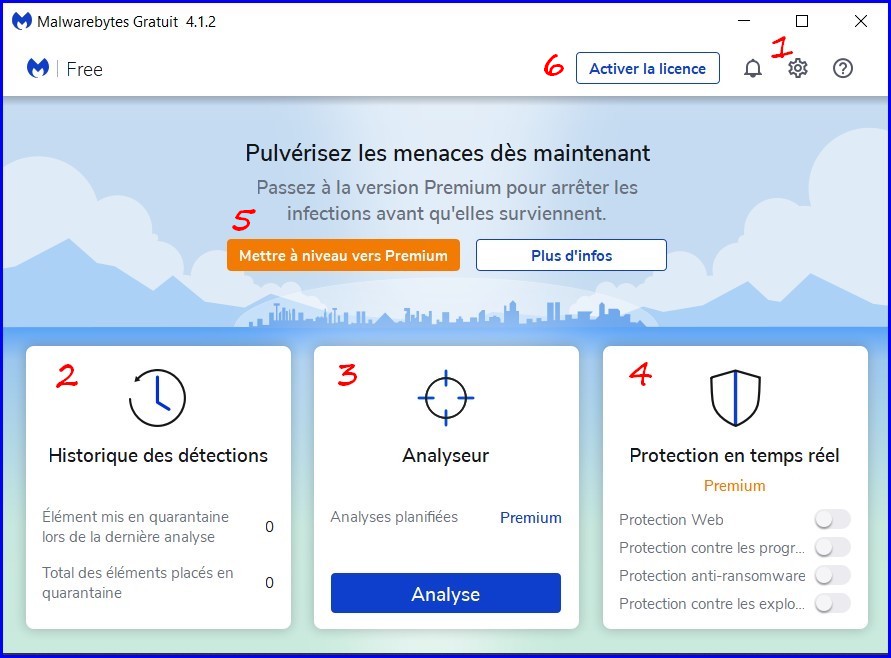

On peut également choisir entre la version gratuite, qui permet d’analyser et réparer l’ordinateur mais ne propose pas de protection en temps réel ni d’analyses planifiées, ou la version Premium (que l’on peut essayer gratuitement pendant 14 jours).

Sur l’interface de la version gratuite on trouve :

- l’accès aux Paramètres : langue, notifications, etc. ;

- l’Historique des détections : éléments mis récemment en quarantaine ;

- l’Analyseur : détection des menaces sur l’ordinateur ;

- la Protection en temps réel : à activer ou non (uniquement en version Premium) ;

- le lien vers la Mise à niveau vers la version Premium : si on le souhaite, après les 14 jours d’essai gratuit ;

- l’Activation de la licence : après l’achat éventuel de la version Premium.

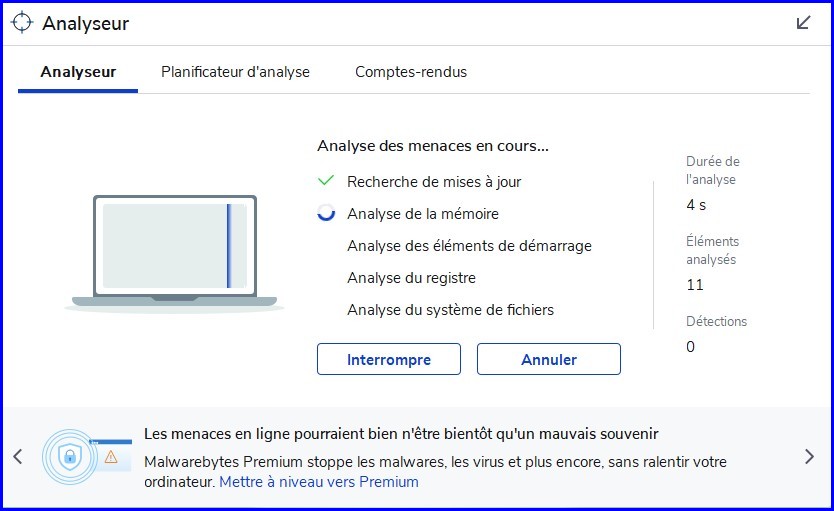

Fermer tous les programmes, y compris les navigateurs Web.

Cliquer sur “Analyse”.

Les menaces identifiées apparaissent sous “Détections”.

À la fin de l’analyse, si des menaces ont été détectées, elles seront listées et cochées.

Un bouton (en bas à droite) permettra de les placer en Quarantaine.

Il pourra être nécessaire de redémarrer l’ordinateur.

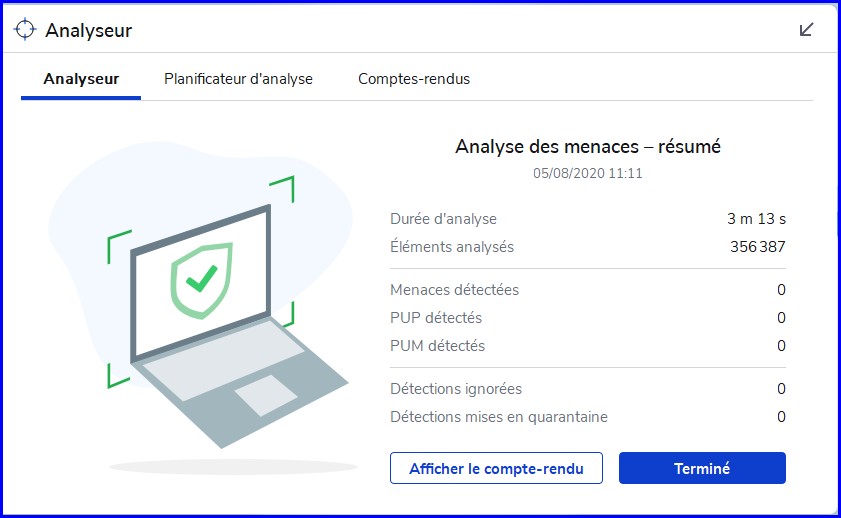

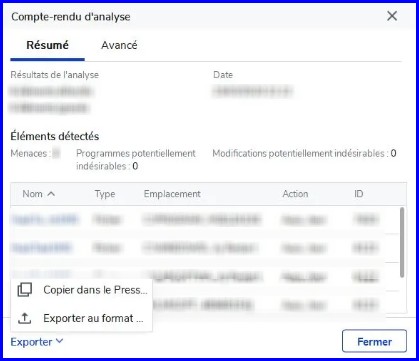

Un récapitulatif propose l’Affichage du compte-rendu.

Si on souhaite transmettre le compte-rendu afin d’obtenir de l’aide par exemple, il faudra

- cliquer en bas à gauche sur Exporter / Exporter au format… ;

- donner un nom au fichier texte ;

- l’envoyer en pièce jointe au correspondant.

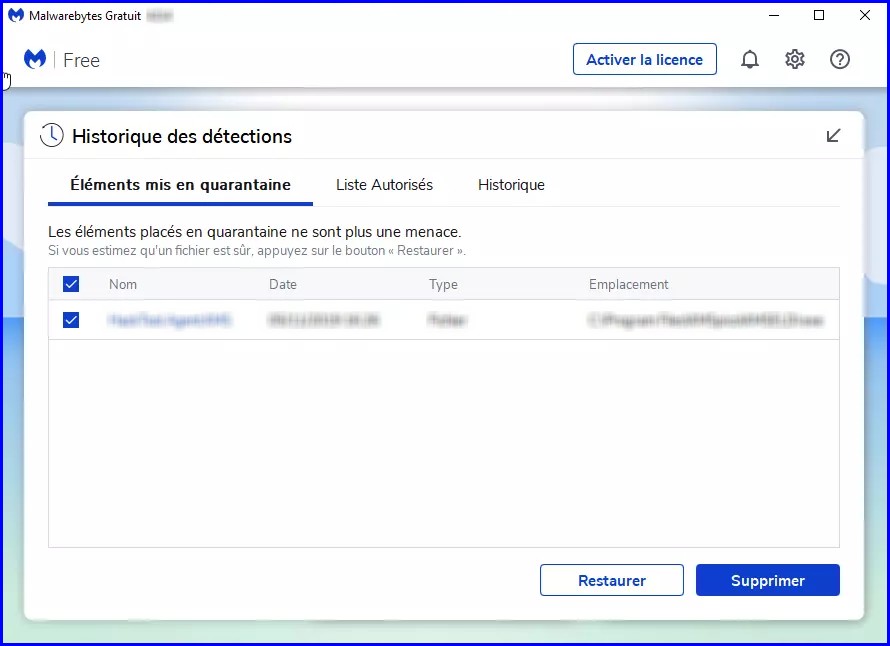

Dans le menu Historique des détections / Éléments mis en quarantaine, on retrouve les menaces mises en quarantaine par Malwarebytes.

Il est possible de Restaurer un élément considéré comme sûr dans son emplacement d’origine.

Sinon le bouton Supprimer l’éradiquera définitivement.

L’onglet Liste Autorisés permet de définir des exceptions

afin que Malwarebytes ne détecte plus des éléments qui seraient jugés non dangereux :

il peut s’agir de fichiers, de dossiers, de sites Web ou d’applications se connectant à Internet.